Podle aktuálních zjištění bezpečnostních expertů ze společnosti ESET zneužívá zranitelnost ProxyShell v e-mailových serverech Microsoft Exchange stále více útočných skupin po celém světě. ProxyShell je mladší obdobou zranitelnosti ProxyLogon, která způsobila poplach mezi odborníky na kybernetickou bezpečnost začátkem loňského roku.

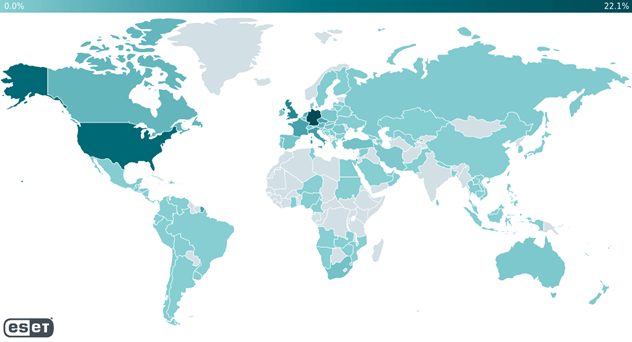

Podle posledních dat je nejvíce případů zneužití detekováno v USA a Německu. S ohledem na celosvětovou rozšířenost softwaru je riziko útoků stále vysoké i pro Českou republiku, kde bezpečnostní specialisté společnosti ESET aktuálně evidují několik stovek serverů, u kterých dosud neproběhly aktualizace a opravy.

Podle posledních telemetrických údajů společnosti ESET využívají řetězec zranitelností ProxyShell v MS Exchange APT skupiny TA410, TA428, SparklingGoblin, RedFoxtrot a jeden dosud neidentifikovaný aktér. APT neboli Advanced Persistent Threat je označení pro skupinu útočníků, která se pokročilými technikami snaží získat data konkrétních cílů za účelem kyberšpionáže.

Uvedené skupiny se primárně zaměřují na různé geografické oblasti s převahou cílů v Asii. Podle posledních zjištění patří jejich oběti konkrétně do podnikatelského sektoru, státní i akademické sféry v Maďarsku, Pákistánu, USA, Honkongu či Japonsku. Zranitelnost označovaná jako ProxyShell navazuje na již dříve odhalenou zranitelnost ProxyLogon, která způsobila poplach mezi odborníky na kybernetickou bezpečnost začátkem roku 2021.

„Obě zranitelnosti souvisí se službou Microsoft Exchange, v případě novější objevené zranitelnosti ProxyShell útočníci zneužívají chybu ve vrstvě Client Access Service (CAS), kterou Microsoft původně přidal k lepší ochraně e-mailových serverů. V obou případech je znepokojující to, že zranitelnosti umožňují vzdálené spouštění kódu bez přístupových údajů k serveru,“ vysvětluje Miroslav Dvořák, technický ředitel české pobočky společnosti ESET.

Celosvětové rozšíření MS Exchange zvyšuje riziko útoku

Zločinecké APT skupiny v těchto případech zřejmě využily zranitelnost ProxyShell k instalaci kódu webshell na e-mailové servery obětí. Po zneužití zranitelnosti a nasazení webshellu se podle pozorování snažily na servery nainstalovat další škodlivý kód. Telemetrická data poukazují na masové zneužívání zranitelnosti v celosvětovém měřítku, přičemž nejvyšší výskyt případů byl zaznamenán ve Spojených státech a Německu. Zranitelnosti serveru MS Exchange se přitom týkají také České republiky, kde se v minulosti již objevily případy jejich zneužití. Bezpečnostní specialisté v Česku nadále evidují několik stovek serverů bez záplat, které zůstávají potenciální hrozbou.

„Společnost Microsoft vydala na zranitelnost záplaty, takže by se mohlo zdát, že problém je vyřešen. Realita je však složitější. Po celém světě je stále mnoho serverů MS Exchange, které nebyly záplatovány nebo aktualizovány. MS Exchange je mimořádně rozšířený software, což zvyšuje pravděpodobnost, že se útočníkům podaří najít nějaký nezáplatovaný server a tuto zranitelnost využít ve svůj prospěch. Útočníci při takto závažné zranitelnosti mohou napáchat obrovské škody,“ říká Dvořák z ESETu.

Aktuální informace společnosti ESET k útočným skupinám, které zneužívají zranitelnost ProxyShell:

- TA410: Tato APT skupina je známá zejména tím, že se zaměřuje na organizace se sídlem v USA v sektoru veřejných služeb. Podle posledních informací skupina použila řetězec zranitelností ProxyShell k napadení serveru MS Exchange patřícího náboženské organizaci v Maďarsku a také serveru výrobní společnosti v Japonsku.

- TA428: Jedná se o skupinu APT, která je aktivní minimálně od roku 2014 a jejímž cílem jsou vládní organizace ve východní Asii, obzvláště v Mongolsku a Rusku. Skupina zneužila řetězec zranitelností ProxyShell k napadení serveru MS Exchange, který vlastní jedno z ministerstev zahraničních věcí v Evropě.

- SparklingGoblin: Tato APT skupina má určitou spojitost s Winnti Group a částečně se prolíná se skupinou APT41. Zaměřuje se především na východní a jihovýchodní Asii. Skupina využila řetězec zranitelností ProxyShell k útoku na server univerzity v Hongkongu.

- RedFoxtrot: Tato skupina cílí na vládní, obranný a telekomunikační sektor ve Střední Asii, Indii a Pákistánu. Skupina použila ProxyShell při útoku na server MS Exchange patřící poradenské společnosti v oblasti IT a obchodu se sídlem v Pákistánu.

- Klastr ApplicationUpdate: Zatím se nepodařilo jednoznačně připsat tuto aktivitu některé ze známých skupin. Tento klastr byl identifikován na základě analýzy informací, které na Twitteru zveřejnili dva bezpečnostní výzkumníci. Společnost ESET vyhledala podobnou aktivitu ve svých telemetrických údajích a našla 13 dalších serverů MS Exchange napadených prostřednictvím ProxyShell, přičemž všechny se nacházely v USA. Mezi oběťmi těchto útoků bylo několik organizací z oblasti zdravotnictví, developerská společnost, prodejce hardwaru, dodavatel stavebních materiálů, stavební a inženýrské společnosti, městský úřad a dvě instituce okresní správy.

Informace ke zranitelnosti ProxyShell v MS Exchange, včetně dalších bezpečnostních analýz, se nachází v aktuálním vydání studie o kybernetických hrozbách ESET Threat Report T3 2021. Společnost ESET vydává pravidelnou zprávu o celosvětovém vývoji malware. Vychází přitom ze svých telemetrických dat a analýz. Zpráva srovnává nejzajímavější objevy a reverzní analýzy, a také vývoj nejčastějších kategorií malware, včetně zranitelností v IoT. Zpráva vychází třikrát ročně a shrnuje vývoj za poslední čtyři měsíce. Threat Report T3 2021 popisuje vývoj za září až prosinec roku 2021.

Zdroj: ESET, Foto: luis gomes / Pexels

Podívejte se i na další zajímavé články na webu IT Revue v rubrikách Hardware, Software, Elektronika nebo Ostatní. IT Revue můžete sledovat i na Facebooku nebo Instagramu.